HTB - Blocky Walkthrough

Introducción

En esta máquina de HackTheBox llamada Blocky, el objetivo era conseguir acceso inicial al sistema y escalar privilegios hasta root.

Durante el proceso aproveché credenciales expuestas en un archivo .jar y una configuración insegura de sudo.

Reconocimiento

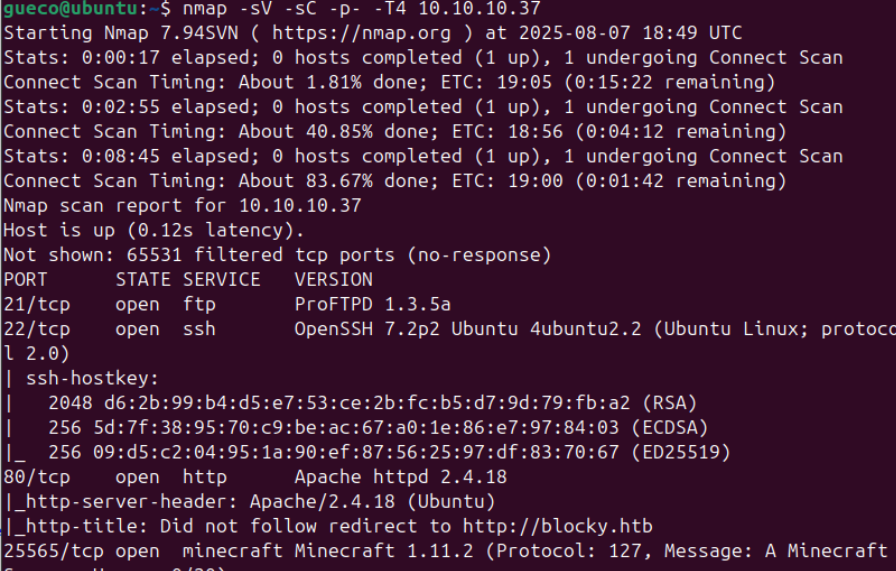

Primero lancé un escaneo completo con Nmap para descubrir puertos y servicios:

nmap -sC -sV -p- -T4 10.10.10.37

El resultado me mostró varios servicios interesantes:

- 21/tcp – FTP (ProFTPD 1.3.5a)

- 22/tcp – SSH (OpenSSH 7.2p2)

- 80/tcp – HTTP (Apache 2.4.18)

- 25565/tcp – Minecraft Server

Enumeración Web

Al visitar http://blocky.htb me encontré con una web tipo blog de Minecraft, aún en construcción.

Descubrimiento de directorios

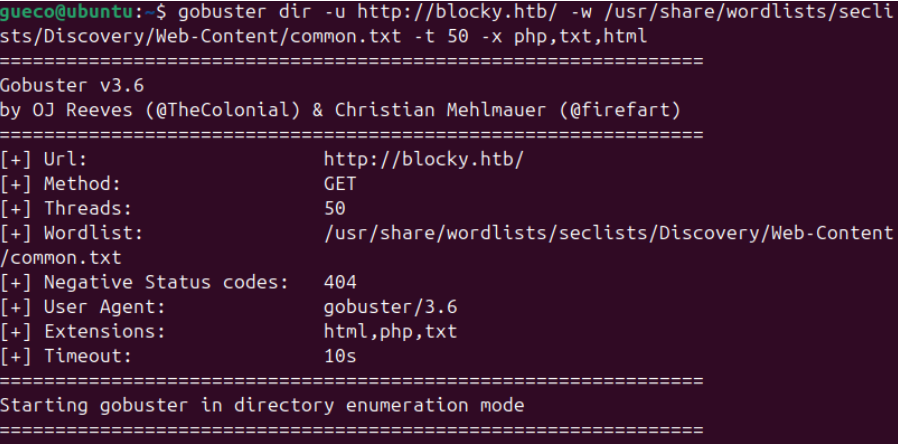

Ejecuté Gobuster para buscar rutas ocultas:

gobuster dir -u http://blocky.htb/ -w /usr/share/wordlists/seclists/Discovery/Web-Content/common.txt -t 50 -x php,txt,html

Esto me reveló un directorio /plugins/ con acceso público.

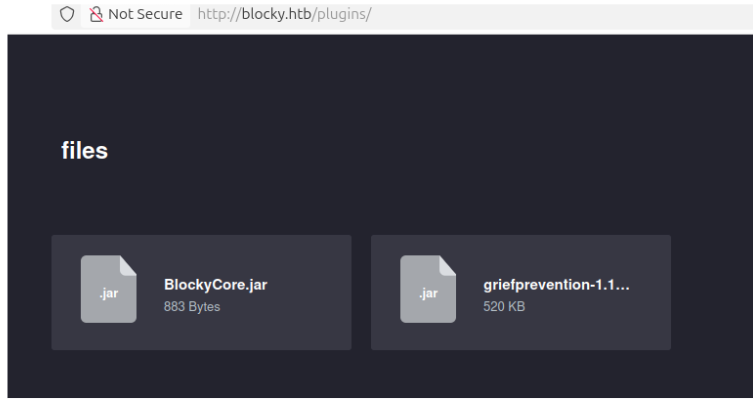

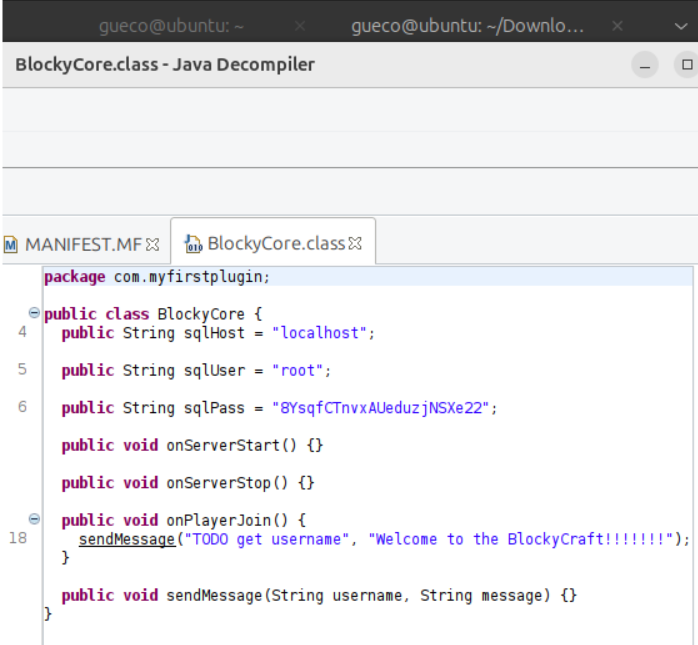

Análisis de plugins .jar

En /plugins/ encontré dos ficheros .jar. Me descargué BlockyCore.jar para revisarlo.

Con JD-GUI abrí el archivo y dentro encontré credenciales de base de datos en texto plano:

public String sqlUser = "root";

public String sqlPass = "8YsqfCTnvxAUeduzjNSXe22";

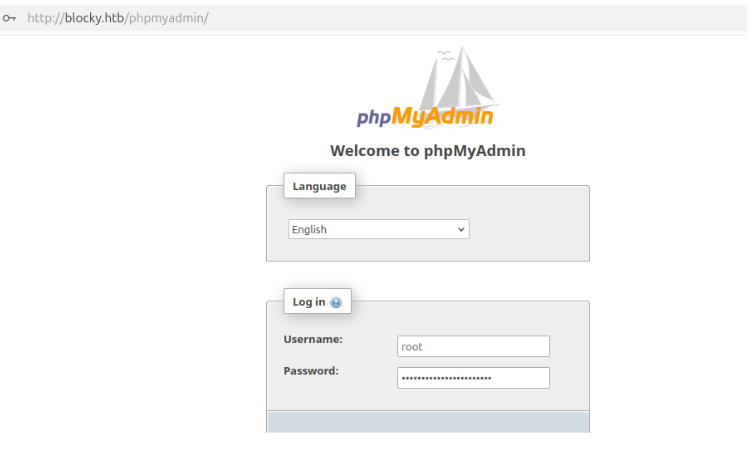

Acceso a phpMyAdmin

Probé esas credenciales en http://blocky.htb/phpmyadmin y funcionaron:

Usuario: root

Contraseña: 8YsqfCTnvxAUeduzjNSXe22

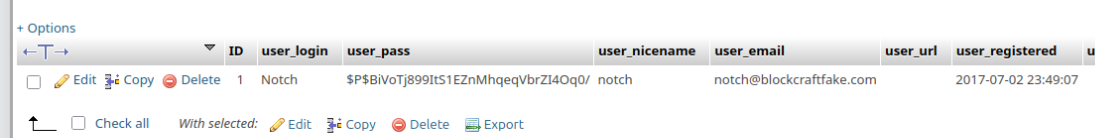

Extracción de credenciales de WordPress

Dentro de phpMyAdmin, en la tabla wp_users, encontré el usuario notch con su hash de contraseña:

El hash correspondía al tipo phpass. Al crackearlo, resultó ser la misma contraseña encontrada en el .jar.

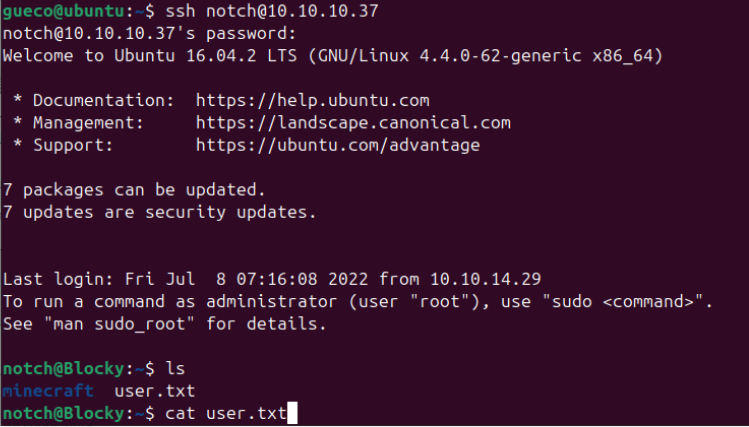

Acceso SSH

Con el usuario notch y la misma contraseña, pude iniciar sesión por SSH:

ssh notch@10.10.10.37

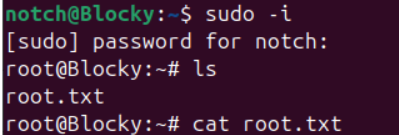

Escalada de privilegios

Al revisar permisos de sudo, vi que notch podía ejecutar cualquier comando como root.

Bastó con:

sudo -i

Flags

- User flag:

cat /home/notch/user.txt - Root flag:

cat /root/root.txt

Conclusión

Esta máquina se resolvió aprovechando:

- Credenciales expuestas en un plugin

.jar. - Reutilización de contraseñas en varios servicios.

- Configuración insegura de

sudo.

Fue un reto entretenido y directo, ideal para practicar enumeración web y análisis de ficheros Java.

Autor: gueco99

🧠 Hack the Box – Blocky (Easy)